พาโล อัลโต เน็ตเวิร์กส โดยหน่วยข่าวกรองภัยคุกคามไซเบอร์ Unit 42 ได้เผยแพร่รายงานรายละเอียดการเคลื่อนไหวล่าสุดของ Emotet มัลแวร์ที่แยกส่วนฝังตัวในระบบคอมพิวเตอร์ทั่วโลกผ่านทางแคมเปญอีเมลขยะที่มีการส่งมัลแวร์จำนวนมากในช่วงหลายเดือนที่ผ่านมา

โดยเริ่มแรก Emotet ถูกออกแบบมาเพื่อช่วยขโมยข้อมูลทางการเงิน นับตั้งแต่เป็นตัวโหลดมัลแวร์ด้วยฟังก์ชันแบบแยกส่วน ซึ่งหมายความว่าผู้ถูกมัลแวร์ Emotet เล่นงาน จะถูกติดตั้งมัลแวร์ในระบบโดยที่ไม่รู้ตัว และมีการเพิ่มส่วนประกอบมัลแวร์เข้าไปเรื่อยๆ เพื่อรอจังหวะการโจมตีพร้อมกันเมื่อประกอบร่างที่แยกส่วนสำเร็จ และปัจจุบันถูกพัฒนาให้กลายเป็นบ็อตเน็ต ในรูปแบบบริการ “Malware-as-a-Service” ให้กับแก๊งอาชญากรไซเบอร์รายอื่น

รายงานของ Unit 42 พบว่าเซิร์ฟเวอร์ที่มีช่องโหว่จำนวนมากที่เป็นของ SMEs ทั่วภูมิภาคเอเชีย – แปซิฟิกถูกใช้ประโยชน์จากมัลแวร์ Emotetในการกระจายสายพันธุ์ของ Emotet ไปสู่เครื่องคอมพิวเตอร์ในเครือข่าย ซึ่งปัญหาส่วนใหญ่เกิดจากการรักษาความปลอดภัยในโลกไซเบอร์ที่ไม่สมบูรณ์มากนักของ SMEs ทั้งเรื่องของการไม่อัปเดตและแก้ไขเว็บเซิร์ฟเวอร์ของตนเป็นประจำ ทำให้เกิดช่องโหว่ที่มัลแวร์เหล่านี้จะสามารถเจาะเข้ามาได้

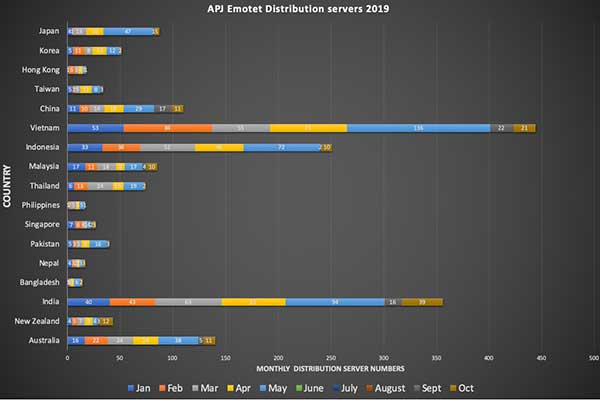

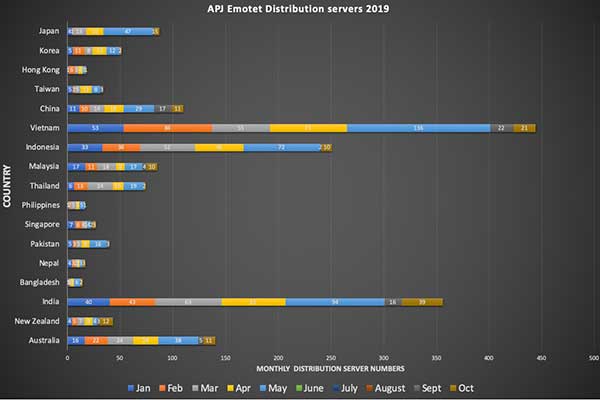

เวียดนามเป็นประเทศที่ได้รับผลกระทบสูงสุดในภูมิภาครองลงมาคืออินเดียและอินโดนีเซีย (ดูข้อมูลด้านล่าง) ขณะที่โดเมนส่วนใหญ่ที่ถูกบุกรุกเหล่านี้ทำงานบนซอฟต์แวร์บล็อก WordPress

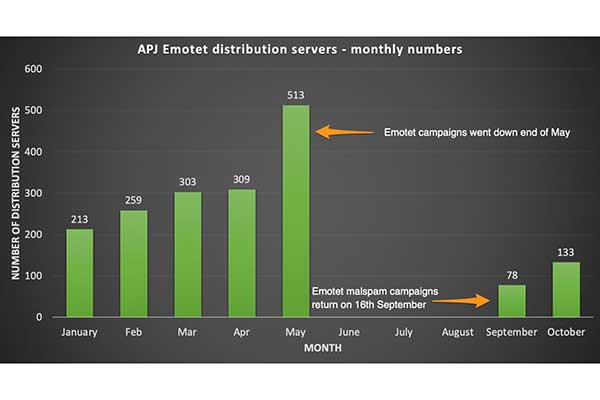

ทั้งนี้ข้อมูลของรายงานระบุว่ากิจกรรม malspam และคำสั่งและการควบคุม (C2) สำหรับ Emotet เริ่มกลับมามีการใช้งานตั้งแต่วันที่ 16 กันยายน 2019 หลังจากการหยุดพักสามเดือนครึ่ง สิ่งนี้ได้รับการยืนยันจากรายงานของสื่อผ่านหลาย ๆ แหล่ง ในขณะที่รายงานส่วนใหญ่ที่ตีพิมพ์ในแคมเปญ malspam ของ Emotet นั้นมีความเข้าใจที่ดีเกี่ยวกับจำนวนที่เป็นไปได้ของผู้ที่ตกเป็นเหยื่อหรือตำแหน่งทางภูมิศาสตร์ของเหยื่อ เราต้องการเน้นการใช้โดเมนที่ถูกกฎหมายที่ถูกบุกรุก สิ่งเหล่านี้ใช้เป็นเซิร์ฟเวอร์การกระจายสำหรับตัวแปรเอกสารที่เป็นอันตรายเริ่มต้นของ Emotet และพยายามทำความเข้าใจว่าประเทศใดภายใน APAC ที่ได้รับผลกระทบ

กลุ่มอาชญากรต่างๆมักใช้เซิร์ฟเวอร์ที่ถูกโจมตีจากโดเมนที่ถูกกฎหมายเพื่อแจกจ่ายมัลแวร์นี้ออกไป ซึ่งเป็นกลยุทธ์ทั่วไปเนื่องจากเครือข่ายส่วนใหญ่จากโดเมนที่ถูกกฎหมายมีโอกาสน้อยกว่าที่จะถูกบล็อกโดยองค์กรเป้าหมาย ดังนั้นไฟล์แยกส่วนของ Emotet และไฟล์ที่ปฏิบัติการได้มีแนวโน้มที่จะเข้าถึงโฮสต์ของเหยื่อได้ไกลมากยิ่งขึ้น

เมื่อมองไปที่ข้อมูลของเราและแยกโดเมนที่เกี่ยวข้องกับ APAC ทั้งหมด ที่เกี่ยวข้องกับการแพร่กระจายของมัลแวร์ Emotet ตั้งแต่เดือนมกราคม 2562 เราจะเห็นการเพิ่มขึ้นอย่างชัดเจนของเซิร์ฟเวอร์การแจกจ่ายที่ใช้โดยมัลแวร์ Emotet ตั้งแต่ต้นปี 2562 ดังที่ได้กล่าวไว้ข้างต้น สิ้นเดือนพฤษภาคม แต่เป็นสิ่งสำคัญที่ต้องสังเกตจากรูปที่ 2 ว่าจำนวนเซิร์ฟเวอร์การกระจายที่ใช้ในช่วงเดือนพฤษภาคมสูงกว่าเดือนก่อนหน้าอย่างมีนัยสำคัญ ซึ่งอาจบ่งบอกว่ามัลแวร์ตั้งใจที่จะขยายตัว Botnet ให้มากที่สุดก่อนที่จะหยุดพัก

เจาะลึกไปยังโดเมนเฉพาะประเทศ เราสามารถมองเห็นข้อมูลเชิงลึกที่น่าสนใจในประเทศที่ได้รับผลกระทบมากที่สุด ดังที่เห็นในรูปที่ 3 ด้านล่างประเทศที่ได้รับผลกระทบมากที่สุดคือ เวียดนาม อินเดีย อินโดนีเซีย ออสเตรเลีย จีนและญี่ปุ่น ตามด้วยกลุ่มประเทศอาเซียนหลายประเทศ

ข้อมูลของเราด้านล่างนี้แสดงให้เห็นว่าเซิร์ฟเวอร์ที่มีช่องโหว่จำนวนมากทั่วทั้ง APAC ถูกเอาเปรียบจากมัลแวร์ Emotet เพื่อกระจายสายพันธุ์ของ Emotet ข้อมูลนี้ยังแสดงให้เห็นว่า SME จำนวนมากไม่สามารถปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดได้ เช่นการอัปเดตระบบของพวกเขาเป็นประจำ ทำให้พวกเขาถูกโจมตีและกลายเป็นส่วนสำคัญของความสำเร็จโดยรวมของแคมเปญ Emotet

สิ่งสำคัญที่จะต้องทราบว่าส่วนใหญ่ของโดเมนที่ถูกบุกรุก กำลังใช้งานซอฟต์แวร์บล็อก WordPress ซึ่งจากการค้นหาช่องโหว่ของ WordPress พบว่ามีให้เห็นบนเว็บไซต์ติดตามช่องโหว่เช่น “CVE Details” โดยมีการแสดงจำนวนช่องโหว่ที่เปิดเผยสำหรับ WordPress และการค้นหาที่คล้ายกันใน “ Exploit-DB” ยังแสดงให้เห็นว่า มีการหาประโยชน์จำนวนมากที่ถูกตีพิมพ์ทุกเดือนในโดเมนสาธารณะ

ในขณะที่ความเข้าใจมัลแวร์ Emotet ที่ใช้ประโยชน์จากเว็บไซต์ WordPress ที่มีช่องโหว่นั้น ไม่ใช่เรื่องใหม่สำหรับชุมชนการรักษาความปลอดภัย แต่สิ่งสำคัญคือการเน้นย้ำและให้ความสำคัญเรื่องนี้อีกครั้ง เพื่อปลุกจิตสำนึกให้องค์กรต่างๆ ที่ถุกใช้ประโยชน์จากช่องโหว่และหลีกเลี่ยงผลกระทบที่ร้ายแรงยิ่งขึ้นต่อไปในอนาคต