เกือบ 10 ปีแล้วที่ผู้เชี่ยวชาญของ แคสเปอร์สกี้ ได้ทำการเปิดโปงการจารกรรมทางไซเบอร์ จากกลุ่มที่คาดว่าจะได้รับการสนับสนุนจากหน่วยงานรัฐ หรือหน่วยงานที่มีส่วนเกี่ยวข้องกับเกาหลีเหนือ ภายใต้ชื่อ “Kimsuky” ซึ่งยังคงมีการอัปเดตเครื่องมือและยุทธวิธีอย่างมากมาย โดยมุ่งเป้าไปที่กลุ่มนักคิดของเกาหลีใต้เป็นหลัก

- – ฟอร์ติเน็ต เผยทักษะไซเบอร์ทำให้เกิดช่องโหว่องค์กรในเอเชีย สูงถึง 72%

- – ซิสโก้ เปิดตัวเครื่องมือเช็กความพร้อมไซเบอร์ซีเคียวริตี้

ผู้เชี่ยวชาญอาวุโสของ แคสเปอร์สกี้ บริษัทรักษาความปลอดภัยทางไซเบอร์ระดับโลก เปิดเผยการค้นพบที่มากขึ้นเกี่ยวกับ “Kimsuky” ภายในงาน Cyber Security Weekend ครั้งที่ 8 ที่จัดขึ้นที่ ภูเก็ต ประเทศไทย ภายใต้เนื้อหาของคำถามที่ว่า “จะเกิดอะไรขึ้นถ้าเราสามารถเข้าใจอีกมิติหนึ่งของการโจมตีทางไซเบอร์ได้” การค้นพบล่าสุดของทีมนี้คือความเป็นไปได้ที่ตัวภัยคุกคามขั้นสูง Advanced Persistent Threat (APT) จะพัฒนาความสามารถเพิ่มขึ้น

Kimsuky หรือที่รู้จักในชื่อ Thallium, Black Banshee และ Velvet Chollima ซึ่งอยู่ในการติดตามของ Kaspersky มาตั้งแต่ปี 2013 และเป็นที่ทราบกันดีว่า กลุ่มนี้มีการอัปเดตเครื่องมืออย่างรวดเร็วเพื่อซ่อนตัวอยู่ภายในโครงสร้างพื้นฐานทางดิจิทัล และทำให้นักวิจัยด้านความปลอดภัยและระบบวิเคราะห์อัตโนมัติรับมือได้ยากขึ้น

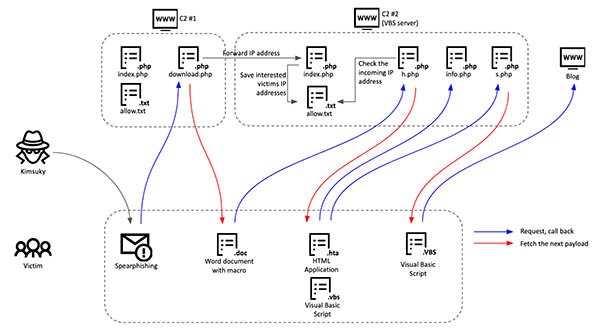

Seongsu Park หัวหน้านักวิจัยด้านความปลอดภัยสำหรับทีมวิจัยและวิเคราะห์ระดับโลก (GReAT) ที่ Kaspersky พบว่ากลุ่ม “Kimsuky” ที่โด่งดังนี้ ได้กำหนดค่าเซิร์ฟเวอร์ คำสั่งและการควบคุมแบบหลายขั้นตอน (C2) อย่างต่อเนื่อง ภายใต้การฝังตัวในบริการโฮสติ้งเชิงพาณิชย์ต่างๆ ที่มีอยู่ทั่วโลก

คำสั่งและการควบคุม ผ่านเซิร์ฟเวอร์ เป็นการช่วยให้ผู้คุกคามสามารถควบคุมมัลแวร์และส่งคำสั่งที่เป็นอันตรายไปยังสมาชิก ควบคุมสปายแวร์ ส่งเพย์โหลด และอื่นๆ ได้อย่างง่ายดาย

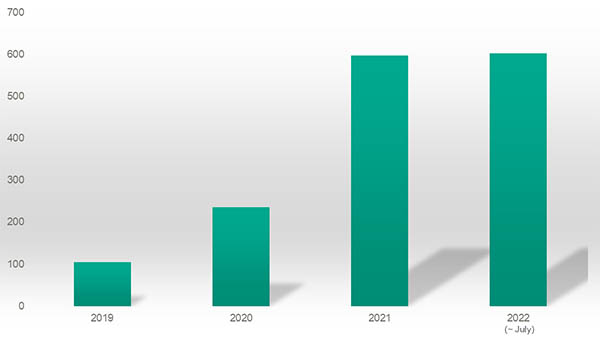

“จากเซิร์ฟเวอร์ C2 ที่มีอยู่น้อยกว่า 100 แห่งในปี 2019 ขณะนี้ Kimsuky มีการฝังตัวอยู่ในเซอร์เวอร์ซึ่งกลายเป็นศูนย์บัญชาการที่อันตรายกว่า 603 แห่ง (ข้อมูล ณ เดือนกรกฎาคม 2022) ซึ่งแสดงให้เห็นอย่างชัดเจนว่าผู้คุกคามมีท่าทีที่จะเปิดตัวการโจมตีเพิ่มเติม ซและอาจจะกระจายตัวอยู่นอกเหนือคาบสมุทรเกาหลี ซึ่งจากประวัติศาสตร์ชี้ให้เห็นว่าหน่วยงานของรัฐ หน่วยงานทางการทูต สื่อ และแม้แต่ธุรกิจสกุลเงินดิจิทัลใน APAC ควรตื่นตัวในระดับสูงต่อภัยคุกคามที่ซ่อนเร้นนี้” Park กล่าว

Kimsuky’s GoldDragon cluster

จำนวนเซิร์ฟเวอร์ C2 ที่พุ่งสูงขึ้น เป็นส่วนหนึ่งของการดำเนินงานอย่างต่อเนื่องของ Kimsuky ในเอเชียแปซิฟิกและที่อื่นๆ โดยในช่วงต้นปี 2022 ทีมผู้เชี่ยวชาญของ Kaspersky ได้สังเกตเห็นการโจมตีอีกระลอกหนึ่งที่มุ่งเป้าไปที่นักข่าว หน่วยงานทางการทูตและนักวิชาการในเกาหลีใต้

และเราขนานนามว่าเป็นคลัสเตอร์ “GoldDragon” ผู้คุกคามเริ่มต้นห่วงโซ่การติดไวรัสโดยการส่งอีเมลหลอกลวงที่มีเอกสาร Word ที่ฝังมาโคร ตัวอย่างต่างๆ ของเอกสาร Word ต่างๆ ที่ใช้สำหรับการโจมตีครั้งใหม่นี้ถูกเปิดเผย โดยแต่ละฉบับแสดงเนื้อหาหลอกลวงต่างๆ ที่เกี่ยวข้องกับประเด็นทางการเมืองในคาบสมุทรเกาหลี

การวิเคราะห์เพิ่มเติมทำให้ Park ค้นพบสคริปต์ฝั่งเซิร์ฟเวอร์ที่เกี่ยวข้องกับคลัสเตอร์ GoldDragon ซึ่งอนุญาตให้ผู้เชี่ยวชาญทำแผนการดำเนินการ C2 ของกลุ่ม ด้วยรูปแบบดังต่อไปนี้

- มีตัวแทนส่งอีเมล์ฟิชชิ่งไปยังผู้ที่อาจเป็นเหยื่อ เพื่อดาวน์โหลดเอกสารเพิ่มเติม

- หากเหยื่อคลิกลิงก์ จะส่งผลให้มีการเชื่อมต่อกับเซิร์ฟเวอร์ C2 ระยะแรก โดยมีที่อยู่อีเมลเป็นพารามิเตอร์

- เซิร์ฟเวอร์ C2 ระยะแรก ตรวจสอบว่าพารามิเตอร์ที่อยู่อีเมลขาเข้า เป็นพารามิเตอร์ที่คาดไว้ และส่งเอกสารที่เป็นอันตรายหากอยู่ในรายการเป้าหมาย สคริปต์ขั้นตอนแรกจะทำเพียงการส่งต่อที่อยู่ IP ของเหยื่อไปยังเซิร์ฟเวอร์ขั้นถัดไป

- เมื่อเหยื่อเปิดเอกสารที่ส่งมา สคลิปต์ที่ฝังตัวอยู่ในเอกสารจะเชื่อมต่อกับเซิร์ฟเวอร์ C2 เทียบขั้นอยู่ในระยะที่สอง

- สคริปต์ที่เกี่ยวข้องบนเซิร์ฟเวอร์ C2 เครื่องที่สองจะตรวจสอบที่อยู่ IP ของเหยื่อ ที่ส่งต่อมาจากเซิร์ฟเวอร์ระยะแรกเพื่อตรวจสอบว่าเป็นคำขอที่คาดหวังจากเหยื่อรายเดียวกันหรือไม่ การใช้รูปแบบการตรวจสอบ IP นี้ ผู้ดำเนินการต้องการตรวจสอบว่าคำขอที่เข้ามานั้น มาจากเหยื่อจริงหรือไม่

- ผู้ปฏิบัติงานยังต้องอาศัยกระบวนการอื่นๆ อีกหลายขั้นตอนในการส่งมอบเพย์โหลดถัดไปอย่างระมัดระวัง เช่น การตรวจสอบประเภทระบบปฏิบัติการ และข้อมูลหลายอย่างของผู้เข้าชม (user-agent string) ที่กำหนดไว้ล่วงหน้า

เทคนิคที่โดดเด่นอีกประการหนึ่งที่ Kimsuky ใช้คือการใช้กระบวนการตรวจสอบลูกค้า เพื่อยืนยันว่าเป็นเหยื่อที่มีความเกี่ยวข้องกับสิ่งที่พวกเขาต้องการ โดยผู้เชี่ยวชาญของ Kaspersky ยังเห็นเนื้อหาของเอกสารหลอกล่อ ที่มีหัวข้อต่างๆ รวมถึงวาระการประชุม “2022 Asian Leadership Conference” รูปแบบการขอกิตติมศักดิ์ และประวัติย่อของนักการทูตออสเตรเลีย

“เราได้เห็นแล้วว่ากลุ่ม Kimsuky พัฒนารูปแบบการติดมัลแวร์อย่างต่อเนื่อง และใช้เทคนิคใหม่ๆ เพื่อขัดขวางการวิเคราะห์ ความยากในการติดตามกลุ่มนี้คือ ยากที่จะได้รับตัวอย่างของการติดเชื้อเต็มรูปแบบ ดังที่เราเห็นจากการวิจัยนี้ ล่าสุด ผู้คุกคามได้นำวิธีการตรวจสอบเหยื่อมาใช้ในเซิร์ฟเวอร์คำสั่งและการควบคุม แม้จะมีความยากลำบากในการรับข้อมูลฝั่งเซิร์ฟเวอร์ หากเราวิเคราะห์เซิร์ฟเวอร์ของผู้โจมตีและมัลแวร์จากฝั่งเหยื่อ เราก็สามารถเข้าใจได้อย่างถ่องแท้ว่า ผู้คุกคามใช้งานโครงสร้างพื้นฐานของพวกเขาอย่างไร และเทคนิคประเภทใดที่พวกเขาใช้” Park กล่าวเสริม

เพื่อปกป้องระบบและเครือข่ายจากกลวิธีและเทคนิคลับของ Kimsuky ผู้เชี่ยวชาญของ Kaspersky แนะนำ:

- การป้องกันตามบริบทแบบเต็มคือกุญแจสำคัญ

- การป้องกันแบบตีแล้วหนีไม่เคยได้ผล

- ทีมรักษาความปลอดภัยและผู้เชี่ยวชาญจำเป็นต้องเข้าใจบริบททั้งหมดของภัยคุกคาม ขอแนะนำให้มีบริการที่จัดทำรายงานและการวิเคราะห์เชิงลึกแบบเรียลไทม์ เช่น Kaspersky Threat Intelligence Portal

- กระจายคะแนนการป้องกัน

- ความร่วมมือกับอุตสาหกรรมอื่นๆ

- แต่ละภาคส่วนมีจุดแข็งและความเชี่ยวชาญต่างกัน

- ความร่วมมือเป็นสิ่งสำคัญในการทำความเข้าใจภัยคุกคามทางไซเบอร์ในหลากหลายมิติ ซึ่งจะทำให้กลยุทธ์รับมือกับภัยคุกคามได้ดียิ่งขึ้น

อ่านรายงานฉบับสมบูรณ์เกี่ยวกับ Kimsuky APT ได้ที่ Securelist.com