กลุ่มแฮกเกอร์ระดับโลก “Lazarus” กลับมาสร้างความสั่นสะเทือนอีกครั้ง โดยมุ่งเป้าโจมตีองค์กรธุรกิจและโครงสร้างพื้นฐานสำคัญในเกาหลีใต้ ผ่านแคมเปญ “Operation SyncHole” ที่ใช้เทคนิคผสมผสานอย่างซับซ้อน ทั้งการโจมตีแบบ Watering Hole และการใช้ประโยชน์จากช่องโหว่ Zero-day ในซอฟต์แวร์ของบุคคลที่สามที่ใช้งานวงกว้าง ทีมวิจัยแคสเปอร์สกี้ (Kaspersky) เผยรายละเอียดปฏิบัติการล่าสุดนี้ ชี้ให้เห็นถึงความเข้าใจอย่างลึกซึ้งของกลุ่มผู้ไม่หวังดีต่อระบบนิเวศซอฟต์แวร์เกาหลีใต้ และตอกย้ำความจำเป็นเร่งด่วนในการยกระดับความมั่นคงปลอดภัยไซเบอร์ในทุกภาคส่วน เพื่อป้องกันผลกระทบทางเศรษฐกิจและความเสียหายที่อาจลุกลามเป็นวงกว้าง

ภัยคุกคามทางไซเบอร์ยังคงเป็นปัญหาใหญ่ที่สร้างความปั่นป่วนและส่งผลกระทบโดยตรงต่อเศรษฐกิจทั่วโลก ล่าสุด ทีมวิจัยและวิเคราะห์ระดับโลก หรือ ทีม GReAT (Global Research and Analysis Team) ของแคสเปอร์สกี้ (Kaspersky) บริษัทชั้นนำด้านความมั่นคงปลอดภัยไซเบอร์ ได้ออกมาเปิดเผยข้อมูลเชิงลึกเกี่ยวกับการโจมตีไซเบอร์ครั้งใหม่ที่นำโดยกลุ่ม Lazarus ซึ่งเป็นกลุ่มอาชญากรไซเบอร์ชื่อดังที่มีประวัติการก่อเหตุมาอย่างยาวนานและมีทรัพยากรสนับสนุนจำนวนมหาศาล แคมเปญล่าสุดนี้มีชื่อรหัสว่า “Operation SyncHole” ซึ่งแสดงให้เห็นถึงความซับซ้อนและความพยายามอย่างยิ่งยวดของกลุ่มผู้โจมตีในการเจาะเข้าระบบขององค์กรเป้าหมายในประเทศเกาหลีใต้ โดยมุ่งเน้นไปที่ห่วงโซ่อุปทาน (ซัพพลายเชน) ซึ่งมีความสำคัญอย่างยิ่งต่อระบบเศรษฐกิจของประเทศ

การค้นพบครั้งสำคัญนี้ได้รับการเปิดเผยในงาน GITEX Asia โดยเน้นย้ำถึงวิธีการที่กลุ่ม Lazarus ใช้ประโยชน์จากความเข้าใจอย่างลึกซึ้งเกี่ยวกับระบบนิเวศซอฟต์แวร์ที่ใช้กันอย่างแพร่หลายในเกาหลีใต้ เพื่อดำเนินกลยุทธ์การโจมตีหลายขั้นตอนที่แยบยล จากรายงานใหม่ระบุว่า ผู้โจมตีได้พุ่งเป้าไปยังองค์กรอย่างน้อย 6 แห่ง ครอบคลุมภาคส่วนสำคัญทางเศรษฐกิจ ได้แก่ ธุรกิจซอฟต์แวร์, เทคโนโลยีสารสนเทศ (ไอที), การเงิน, เซมิคอนดักเตอร์ และโทรคมนาคม อย่างไรก็ตาม ผู้เชี่ยวชาญจากแคสเปอร์สกี้เชื่อว่าจำนวนเหยื่อที่แท้จริงอาจมีมากกว่าที่ตรวจพบในเบื้องต้น ซึ่งสะท้อนให้เห็นถึงขนาดของผลกระทบที่อาจเกิดขึ้นในวงกว้าง

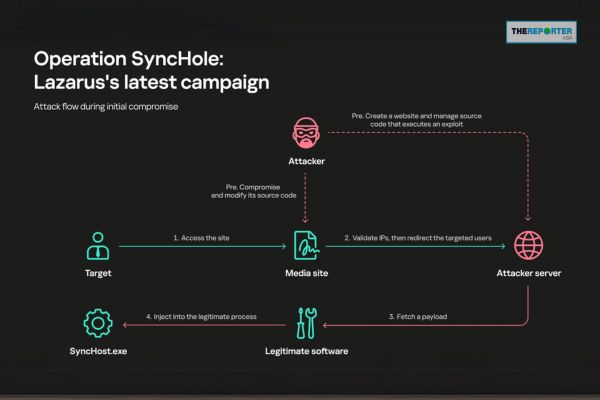

หัวใจสำคัญของแคมเปญ “Operation SyncHole” คือการผสมผสานเทคนิคการโจมตีแบบ Watering Hole เข้ากับการใช้ประโยชน์จากช่องโหว่ในซอฟต์แวร์ของบุคคลที่สาม เทคนิค Watering Hole คือการที่ผู้โจมตีจะเจาะระบบเว็บไซต์ที่กลุ่มเป้าหมายมักเข้าไปเยี่ยมชม จากนั้นจะฝังมัลแวร์หรือสคริปต์อันตรายไว้ เมื่อเหยื่อเข้าใช้งานเว็บไซต์ดังกล่าว ก็จะตกเป็นเป้าหมายของการโจมตีโดยไม่รู้ตัว ในกรณีของ Operation SyncHole กลุ่ม Lazarus ได้ใช้เว็บไซต์สื่อออนไลน์ที่มีผู้เข้าชมจำนวนมากเป็นแหล่งล่อเหยื่อ จากนั้นจะทำการกรองข้อมูลขาเข้าเพื่อระบุตัวบุคคลที่น่าสนใจหรือมีความสำคัญ ก่อนที่จะเปลี่ยนเส้นทาง (redirect) ผู้ที่ตกเป็นเป้าหมายไปยังเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตี เพื่อเริ่มห่วงโซ่การโจมตีในลำดับถัดไป วิธีการนี้แสดงให้เห็นถึงการวางแผนอย่างมีกลยุทธ์และการกำหนดเป้าหมายที่ชัดเจนของกลุ่ม Lazarus

นอกจากการโจมตีแบบ Watering Hole แล้ว กลุ่ม Lazarus ยังใช้ประโยชน์จากช่องโหว่ในซอฟต์แวร์ Innorix Agent ซึ่งเป็นเครื่องมือของบริษัทภายนอกที่ถูกผสานเข้ากับเบราว์เซอร์ และมีการใช้งานอย่างแพร่หลายในเกาหลีใต้สำหรับการถ่ายโอนไฟล์อย่างปลอดภัยในระบบบริหารจัดการและการเงิน ระหว่างการวิจัย ผู้เชี่ยวชาญของแคสเปอร์สกี้ได้ค้นพบช่องโหว่ประเภท Zero-day ในซอฟต์แวร์ Innorix Agent เวอร์ชัน 9.2.18.496 ซึ่งเป็นช่องโหว่ที่ไม่เคยมีใครทราบมาก่อนและยังไม่มีแพตช์แก้ไขในขณะนั้น

ช่องโหว่นี้เป็นส่วนหนึ่งของห่วงโซ่การโจมตีที่ใหญ่กว่า ซึ่งส่งผ่านตัวดาวน์โหลด Agamemnon การใช้ประโยชน์จากช่องโหว่นี้ทำให้ผู้โจมตีสามารถเคลื่อนที่เข้าควบคุมระบบในแนวราบ (lateral movement) และทำการติดตั้งมัลแวร์เพิ่มเติมบนเครื่องคอมพิวเตอร์เป้าหมายได้สำเร็จ มัลแวร์ที่ถูกนำมาใช้ในระยะนี้ได้แก่ ThreatNeedle และ LPEClient ซึ่งเป็นมัลแวร์ตัวร้ายที่เป็นที่รู้จักของกลุ่ม Lazarus โดยมีวัตถุประสงค์เพื่อขยายฐานที่มั่นและควบคุมเครือข่ายภายในขององค์กรเหยื่อ นับเป็นเรื่องน่ายินดีที่ภายหลังการค้นพบ ช่องโหว่ดังกล่าวได้รับการแก้ไขอย่างรวดเร็ว

ความทุ่มเทของทีม GReAT ไม่ได้หยุดอยู่เพียงการวิเคราะห์สิ่งที่เกิดขึ้นแล้วเท่านั้น ในระหว่างการวิเคราะห์พฤติกรรมของมัลแวร์อย่างละเอียด ผู้เชี่ยวชาญของแคสเปอร์สกี้ยังได้ค้นพบช่องโหว่การดาวน์โหลดไฟล์แบบสุ่มเพิ่มเติมอีกหนึ่งรายการใน Innorix Agent ซึ่งโชคดีที่สามารถค้นพบได้ก่อนที่กลุ่มผู้คุกคามจะนำไปใช้ในการโจมตีจริง แคสเปอร์สกี้ได้ดำเนินการรายงานปัญหาดังกล่าวไปยังหน่วยงาน Korea Internet & Security Agency (KrCERT) และผู้จำหน่ายซอฟต์แวร์ Innorix ทันที ทำให้ซอฟต์แวร์ได้รับการอัปเดตเป็นเวอร์ชันที่แก้ไขแล้ว ช่องโหว่นี้ได้รับการกำหนดรหัสเป็น KVE-2025-0014

โซจุน เรียว ผู้เชี่ยวชาญด้านความปลอดภัยจากทีมวิจัยและวิเคราะห์ระดับโลก (ทีม GReAT) ของแคสเปอร์สกี้ ได้ให้ความเห็นเกี่ยวกับเรื่องนี้ว่า “แนวทางเชิงรุกในการรักษาความปลอดภัยไซเบอร์เป็นสิ่งจำเป็นอย่างยิ่ง และการวิเคราะห์มัลแวร์ในเชิงลึกของเราทำให้สามารถค้นพบช่องโหว่ที่ไม่เคยมีใครรู้จักมาก่อน ก่อนที่จะมีสัญญาณการใช้งานที่เกิดขึ้นจริงใดๆ การตรวจจับภัยคุกคามดังกล่าวในระยะเริ่มต้นถือเป็นกุญแจสำคัญในการป้องกันการบุกรุกที่อาจขยายวงกว้างขึ้นในระบบขององค์กร” คำกล่าวนี้ตอกย้ำถึงความสำคัญของการมีหน่วยงานและผู้เชี่ยวชาญที่คอยจับตาและวิเคราะห์ภัยคุกคามอย่างต่อเนื่อง เพื่อให้สามารถรับมือกับสถานการณ์ได้อย่างทันท่วงที

ก่อนที่จะมีการค้นพบช่องโหว่ใน INNORIX ผู้เชี่ยวชาญของแคสเปอร์สกี้ยังเคยตรวจพบการใช้แบ็คดอร์ ThreatNeedle และ SIGNBT ในการโจมตีองค์กรในเกาหลีใต้มาก่อน โดยพบว่ามัลแวร์เหล่านี้ทำงานอยู่ในหน่วยความจำของกระบวนการที่ชื่อว่า SyncHost.exe และถูกสร้างขึ้นเป็นกระบวนการย่อยของ Cross EX ซึ่งเป็นซอฟต์แวร์ถูกกฎหมายของเกาหลีใต้ที่ออกแบบมาเพื่อรองรับการใช้เครื่องมือรักษาความปลอดภัยในสภาพแวดล้อมเบราว์เซอร์ต่างๆ

การวิเคราะห์แคมเปญดังกล่าวอย่างละเอียดได้ยืนยันว่าพบเวกเตอร์การโจมตีในลักษณะเดียวกันนี้อย่างสม่ำเสมอในองค์กรอีก 5 แห่งในเกาหลีใต้ ห่วงโซ่การติดเชื้อในแต่ละกรณีดูเหมือนจะมีต้นตอมาจากช่องโหว่ที่อาจเกิดขึ้นใน Cross EX ซึ่งบ่งชี้ว่าเป็นจุดเริ่มต้นของการติดมัลแวร์ภายในกระบวนการทั้งหมด ข้อมูลนี้สอดคล้องกับคำแนะนำด้านความปลอดภัยล่าสุดที่เผยแพร่โดย KrCERT ซึ่งยืนยันการมีอยู่ของช่องโหว่ใน CrossEX และได้รับการแก้ไขแล้วในช่วงการวิจัยนี้

อิกอร์ คุซเนตซอฟ ผู้อำนวยการทีมวิจัยและวิเคราะห์ระดับโลก (ทีม GReAT) ของแคสเปอร์สกี้ กล่าวเสริมว่า “ผลการค้นพบนี้ตอกย้ำถึงความกังวลด้านความปลอดภัยที่สำคัญ นั่นคือ ปลั๊กอินเบราว์เซอร์และเครื่องมือช่วยเหลือของบริษัทเธิร์ดปาร์ตี้ (Third-party) ได้เพิ่มพื้นที่การโจมตี (Attack Surface) อย่างมีนัยสำคัญ โดยเฉพาะอย่างยิ่งในสภาพแวดล้อมที่ต้องพึ่งพาซอฟต์แวร์เฉพาะภูมิภาคหรือซอฟต์แวร์ที่อาจจะล้าสมัยไปแล้ว คอมโพเน้นต์เหล่านี้มักทำงานด้วยสิทธิ์ที่สูงกว่าปกติ อยู่ในหน่วยความจำ และมีการโต้ตอบอย่างลึกซึ้งกับกระบวนการของเบราว์เซอร์

ทำให้คอมโพเน้นต์เหล่านี้กลายเป็นเป้าหมายที่น่าดึงดูดใจและมักจะถูกโจมตีได้ง่ายกว่าเบราว์เซอร์รุ่นใหม่ๆ ที่มีการปรับปรุงด้านความปลอดภัยอย่างต่อเนื่อง” คำพูดของคุซเนตซอฟชี้ให้เห็นถึงความท้าทายที่องค์กรต่างๆ ต้องเผชิญในการบริหารจัดการความปลอดภัยของซอฟต์แวร์จากหลากหลายแหล่งที่มา ซึ่งอาจกลายเป็นช่องทางให้ผู้ไม่หวังดีใช้เป็นประตูในการเจาะเข้าระบบได้

กลุ่ม Lazarus ซึ่งเชื่อกันว่าได้รับการสนับสนุนจากรัฐบาลเกาหลีเหนือ ดำเนินการโจมตีทางไซเบอร์มาตั้งแต่ปี 2009 เป็นอย่างน้อย และมีชื่อเสียงในด้านการโจมตีที่ซับซ้อนและสร้างความเสียหายรุนแรง รวมถึงการโจมตีสถาบันการเงิน การโจมตีโครงสร้างพื้นฐานสำคัญ และการจารกรรมข้อมูล การกลับมาของLazarus ในปฏิบัติการ “Operation SyncHole” ครั้งนี้ เป็นเครื่องย้ำเตือนว่ากลุ่มอาชญากรไซเบอร์ระดับโลกยังคงมีการพัฒนาเทคนิคและวิธีการโจมตีอย่างต่อเนื่อง และมีความพยายามอย่างไม่ลดละที่จะแสวงหาผลประโยชน์จากช่องโหว่ต่างๆ ในระบบดิจิทัล ซึ่งส่งผลกระทบโดยตรงต่อความมั่นคงทางเศรษฐกิจและความน่าเชื่อถือขององค์กรที่ตกเป็นเหยื่อ

เพื่อป้องกันการโจมตีจากกลุ่มLazarus และภัยคุกคามขั้นสูงแบบต่อเนื่อง (Advanced Persistent Threat – APT) อื่นๆ แคสเปอร์สกี้ได้ให้คำแนะนำแก่องค์กรต่างๆ โดยเน้นย้ำถึงความสำคัญของการตรวจจับอย่างแม่นยำ การตอบสนองอย่างรวดเร็วต่อกลวิธีที่ทราบ และการแก้ไขช่องโหว่ทันทีที่ตรวจพบ นอกจากนี้ยังมีคำแนะนำเพิ่มเติมที่สำคัญ ได้แก่:

- อัปเดตซอฟต์แวร์อย่างสม่ำเสมอ: ตรวจสอบและอัปเดตซอฟต์แวร์บนอุปกรณ์ทั้งหมดที่ใช้งานในองค์กรอยู่เสมอ เพื่อป้องกันไม่ให้ผู้โจมตีสามารถแทรกซึมเข้าสู่เครือข่ายโดยอาศัยช่องโหว่ที่รู้จักแล้ว การไม่อัปเดตซอฟต์แวร์เปรียบเสมือนการเปิดประตูทิ้งไว้ให้ผู้บุกรุก

- ดำเนินการตรวจสอบความปลอดภัยทางไซเบอร์: ทำการตรวจสอบความปลอดภัยทางไซเบอร์ของเครือข่ายและทรัพย์สินดิจิทัลทั้งหมดอย่างสม่ำเสมอ เพื่อเปิดเผยช่องโหว่และระบบที่อาจมีความเสี่ยง และดำเนินการแก้ไขจุดอ่อนใดๆ ที่พบทั้งภายในขอบเขตเครือข่ายขององค์กรและส่วนที่เชื่อมต่อกับภายนอก

- ใช้โซลูชันการป้องกันแบบครบวงจร: เพื่อปกป้ององค์กรจากภัยคุกคามหลากหลายรูปแบบ ควรพิจารณาใช้โซลูชันจากกลุ่มผลิตภัณฑ์ Kaspersky Next ซึ่งมีการป้องกันแบบเรียลไทม์ การมองเห็นภัยคุกคาม ความสามารถในการตรวจสอบและตอบสนองของ EDR (Endpoint Detection and Response) และ XDR (Extended Detection and Response) สำหรับองค์กรทุกขนาดและทุกอุตสาหกรรม โซลูชันเหล่านี้จะช่วยให้องค์กรสามารถตรวจจับ วิเคราะห์ และตอบสนองต่อภัยคุกคามได้อย่างรวดเร็วและมีประสิทธิภาพมากยิ่งขึ้น

- ใช้ประโยชน์จากข้อมูลภัยคุกคามอัจฉริยะ (Threat Intelligence): ผู้เชี่ยวชาญด้านความปลอดภัยสารสนเทศ (InfoSec) ควรรับทราบข้อมูลภัยคุกคามไซเบอร์ที่กำหนดเป้าหมายองค์กรอย่างลึกซึ้งด้วย Kaspersky Threat Intelligence บริการนี้จะให้ข้อมูลที่ครอบคลุมและมีความสำคัญอย่างยิ่ง ตลอดทั้งวงจรการจัดการเหตุการณ์ (Incident Management Lifecycle) และช่วยให้สามารถระบุความเสี่ยงทางไซเบอร์ได้อย่างทันท่วงที ทำให้องค์กรสามารถเตรียมพร้อมและวางแผนรับมือกับภัยคุกคามที่อาจเกิดขึ้นได้อย่างมีประสิทธิภาพ

การโจมตีของกลุ่มLazarus ในครั้งนี้ถือเป็นอีกหนึ่งบทเรียนสำคัญที่ย้ำเตือนให้ทุกภาคส่วน โดยเฉพาะองค์กรธุรกิจและหน่วยงานที่ดูแลโครงสร้างพื้นฐานสำคัญ ตระหนักถึงความรุนแรงของภัยคุกคามทางไซเบอร์ที่นับวันจะยิ่งทวีความซับซ้อนและแนบเนียนมากยิ่งขึ้น การลงทุนในเทคโนโลยีความปลอดภัย การสร้างความตระหนักรู้ให้กับบุคลากร และการเตรียมพร้อมรับมือกับเหตุการณ์ที่ไม่คาดฝัน เป็นสิ่งที่ไม่สามารถละเลยได้อีกต่อไปในยุคเศรษฐกิจดิจิทัลที่ทุกสิ่งเชื่อมโยงถึงกัน เพราะผลกระทบที่เกิดขึ้นไม่ได้จำกัดอยู่เพียงแค่ความเสียหายทางการเงิน แต่ยังรวมถึงความน่าเชื่อถือขององค์กร และอาจส่งผลกระทบต่อเสถียรภาพทางเศรษฐกิจในระดับประเทศได้

#Lazarus #OperationSyncHole #CyberAttack #Kaspersky #SouthKorea #ซัพพลายเชน #ความมั่นคงปลอดภัยไซเบอร์ #ช่องโหว่ซอฟต์แวร์ #InnorixAgent #CrossEX #WateringHole #ภัยคุกคามไซเบอร์ #เศรษฐกิจดิจิทัล #ข่าวเศรษฐกิจ #ข่าวไอที